Ein Informationssicherheitsmanagementsystem nach ISO 27001 soll die Sicherheit jeglicher betrieblicher Informationen sicherstellen. Bei der ISO 27001 handelt es sich um eine Norm, welche Anforderungen für die Einrichtung, Umsetzung, Aufrechterhaltung und laufende Weiterentwicklung eines Informationssicherheitsmanagementsystems (ISMS) festlegt. So beschreibt die ISO 27001 Norm zahlreiche Maßnahmen, die eine Organisation umsetzen sollte, um eine hohe Informationssicherheit gewährleisten zu können. Zudem beinhaltet die Norm Anforderungen für die Beurteilung und Handhabung von Risiken für die Informationssicherheit entsprechend der individuellen Bedürfnisse der Organisation. Die aktuelle Version ISO 27001:2022 ersetzt dabei die Vorgängerversion ISO 27001:2013 bzw. DIN ISO 27001:2017.

Das Thema Informationssicherheit – nun auch ausgeweitet auf die Cybersicherheit und den Datenschutz– gewinnt dabei für immer mehr Organisationen an Relevanz. Dies hängt nicht zuletzt mit einem gesteigerten Bewusstsein für die Sicherheit von Daten und Informationen in der stärker vernetzten Geschäftswelt zusammen. Auch verschiedene Datenskandale sowie Betriebsunterbrechungen nach Cyberangriffen z.B. mit Ransomware haben den Fokus der Medien und der Öffentlichkeit weiter auf das Thema gelenkt. Als Konsequenz wurden bestehende Gesetze und Richtlinien für die Informationssicherheit und den Datenschutz verschärft. Auch die EU stellt mit der Datenschutz Grundverordnung (EU-DSGVO) mit Wirkung seit 2018 weitere Anforderungen an Unternehmen, die personenbezogene Daten verarbeiten. Möchten Unternehmen einen strukturierten Ansatz zur Sicherstellung einer funktionierenden Informationssicherheit einführen, kommen auch diese um den Managementsystemstandard ISO 27001 nicht herum.

Wie lautet die Definition eines ISMS nach ISO 27001?

Die Definition für das Informationssicherheitsmanagementsystem setzt sich aus den Begriffen Informationssicherheit und Managementsystem zusammen. Informationssicherheit bedeutet dabei die Gewährleistung der Sicherheit, Vertraulichkeit sowie Integrität von Daten beziehungsweise Informationen. Unter einem Managementsystem versteht man die geplante und gezielte Umsetzung der Unternehmenspolitik sowie der Unternehmenspolitik. Das Informationssicherheits-Managementsystem (auch als ISMS abgekürzt) wahrt also die Vertraulichkeit, Integrität und Verfügbarkeit von Information unter Anwendung eines Risikomanagement Prozesses und verleiht interessierten Parteien das Vertrauen in eine angemessene Steuerung von Risiken.

Alle unsere YouTube Videos finden Sie hier auf dem YouTube Kanal der VOREST AG!

Welche Vorteile hat ein Informationssicherheitsmanagementsystem nach ISO 27001?

Durch die Einführung und Zertifizierung eines ISMS nach der ISO 27001 profitieren Sie von verschiedenen Vorteilen. Zum einen unterstützt Sie das Managementsystem für Informationssicherheit dabei, sowohl interne als auch externe Daten sowie Informationen (Informationswerte) zu schützen. Es unterstützt also die umfassende sowie unternehmensweite Informationssicherheit und Datensicherheit. Das Risiko für den Missbrauch von (vertraulichen) Daten wird so gesenkt. Ein wirksames Management für Informationssicherheit ermöglicht es nämlich, Bedrohungen von Schwachstellen des Unternehmens rechtzeitig zu erkennen und notwendige Maßnahmen abzuleiten. Es wahrt die Vertraulichkeit, Integrität und Verfügbarkeit von Information unter Anwendung eines Risikomanagement-Prozesses und verleiht interessierten Parteien das Vertrauen in eine angemessene Steuerung von Risiken.

Durch ein Informationssicherheitsmanagementsystem steigern Sie also das Vertrauen Ihrer Kunden! Durch ein gültiges Zertifikat, das Sie nach Bestehen eines externen Audits erhalten, weisen Sie die Umsetzung der Normforderungen offiziell nach. So können Ihre Kunden sicher gehen, dass das Risiko für den unbefugten Zugriff auf ihre Daten minimiert wird. Gleichzeitig minimieren Sie so die Geschäfts- sowie Haftungsrisiken und können von niedrigeren Versicherungsprämien profitieren. Ein weiterer Vorteil ist die Steigerung Ihrer Wettbewerbsfähigkeit gegenüber Unternehmen, die über kein zertifiziertes Informationssicherheits-Managementsystem verfügen.

Der PDCA Zyklus im Informationssicherheitsmanagement gemäß ISO 27001

Wie auch bei anderen Managementsystemen spielt der PDCA Zyklus im Informationssicherheitsmanagementsystem gem. des Standards ISO 27001 eine wichtige Rolle. So ist die kontinuierliche Verbesserung des ISMS eine wichtige Anforderung der Norm für Informationssicherheit. Deshalb wurde die PDCA Zyklus in die ISO 27001 mit aufgenommen. Die PDCA Methode umfasst dabei die folgenden sich wiederholenden Phasen:

- Plan (Planen)

- Do (Umsetzen)

- Check (Überprüfen)

- Act (Handeln)

Bei der Planung definieren Sie die jeweiligen Prozesses Ihres Managementsystems für Informationssicherheit. Zudem ermitteln Sie mögliche Potenziale zur Verbesserung sowie den aktuellen Ist-Zustand und legen Schutzmaßnahmen fest. In der anschließenden Umsetzungsphase erfolgt die Realisierung der zuvor festgelegten Maßnahmen. Im Anschluss daran folgt die Phase „Überprüfen“. Hier ermitteln Sie, ob die umgesetzten Maßnahmen auch tatsächlich wirksam sind. In der abschließenden Act-Phase reagieren Sie auf Prozesse, die nicht wie geplant funktionieren und legen entsprechende Maßnahmen fest. Funktionierende beziehungsweise wirksame Prozesse etablieren Sie an dieser Stelle als Standard. Ist der PDCA Prozess einmal durchlaufen, beginnt dieser wieder von vorne. Auch die Struktur der ISO 27001 – die Harmonized Structure (HS) – folgt dem PDCA Zyklus.

Passend für Sie zum Thema

Kursvideo

Schritt

Seminartitel

Kursformen

Zertifikat

Informationen

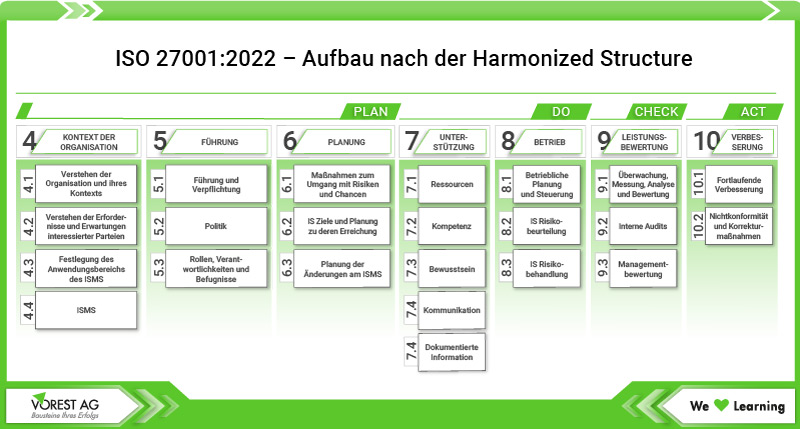

Die Harmonized Structure – Aufbau der ISO 27001:2022

Wie auch andere aktuelle und zukünftige Managementnormen basiert die ISO 27001 auf der Harmonized Structure (kurz HS, eine Weiterentwicklung der bisher verwendeten High Level Structure HLS). Diese Harmonized Structure kennzeichnet sich durch einen Aufbau, der bei alle neuen Normen für Managementsysteme gleich ist.

In 2022 hat die ISO 27001 diese neue Struktur aufgenommen. Bei den anstehenden Normrevisionen von z.B. der ISO 9001:2015 werden die harmonisierten Strukturen ebenfalls berücksichtigt (bei der HLS – High Level Structure – gab es noch ein paar Lücken, die nun geschlossen werden (Beispielsweise 6.3 Planung von Änderungen am Managementsystem, Unterstrukturen bei 9.2 & 9.3, Abfolge der Verbesserungsmaßnahmen).

Dabei umfasst die HS die folgenden 10 Abschnitte:

- Anwendungsbereich

- Normative Verweisungen

- Begriffe

- Kontext der Organisation

- Führung

- Planung

- Unterstützung

- Betrieb

- Bewertung der Leistung

- Verbesserung

Bereits die Normversion ISO 27001:2013 bzw. DIN ISO 27001:2017 für ein Informationssicherheitsmanagementsystem verfügte über diesen Aufbau mit den gleichen Hauptabschnitten.

Warum sind Informationssicherheit und die Implementierung eines ISMS notwendig?

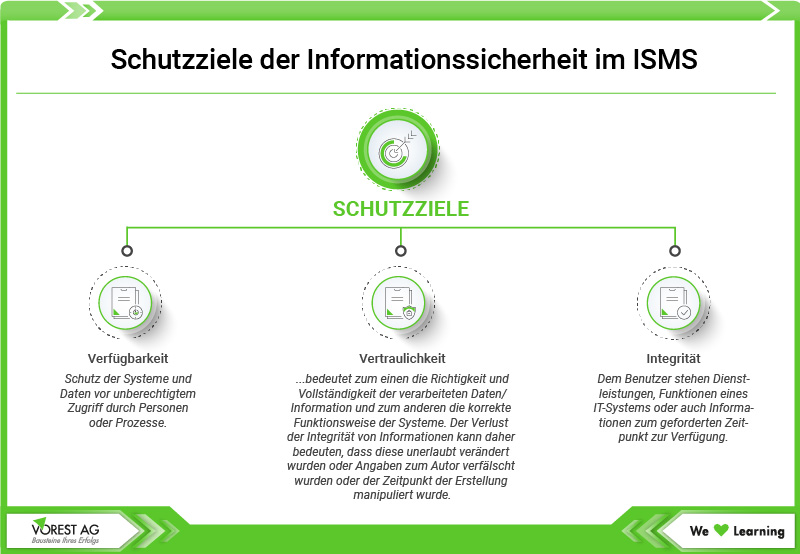

Informationssicherheit hat als Ziel den Schutz von Informationen. Dabei können Informationen sowohl auf Papier, in Rechnern oder auch in Köpfen gespeichert sein. Informationssicherheit beschäftigt sich auch mit dem Schutz elektronisch gespeicherter Informationen und deren Verarbeitung (Datenschutz, Datensicherheit). Hierbei sind die klassischen Grundwerte der Sicherheit von Informationen – Vertraulichkeit, Integrität und Verfügbarkeit – die Grundlagen für ihren Schutz:

Vertraulichkeit

Hierbei geht es um den Schutz der Systeme und Daten vor unberechtigtem Zugriff. Das heißt, dass die Gewährleistung des Zugangs zu Informationen nur für die Zugangsberechtigten im Fokus steht. Dritte dürfen diese nicht einsehen.

Integrität:

Integrität bedeutet die Richtigkeit und Vollständigkeit von Informationen und Verarbeitungsmethoden. Dabei muss ebenfalls die korrekte Funktionsweise der Systeme sichergestellt werden. Der Verlust der Integrität von Informationen kann daher bedeuten, dass diese unerlaubt verändert wurden oder Angaben zum Autor verfälscht wurden oder der Zeitpunkt der Erstellung manipuliert wurde.

Verfügbarkeit:

Bei diesem Schutzziel geht es um die Gewährleistung des bedarfsorientierten Zugangs zu Informationen mit den zugehörigen Werten für berechtigte Benutzer. Die befugten Benutzer müssen demnach zum geforderten Zeitpunkt Zugang zu den gewünschten Informationen haben. Systeme, die diesen Zugang ermöglichen bedürfen daher besonderen Schutz. Durch einen Systemausfall kann es beispielsweise vorkommen, dass wichtige Informationen oder Daten nicht abrufbar sind und Prozesse somit unterbrochen werden.

Mögliche Ursachen für die Bedrohung der Informationssicherheit

Informationen und die zugehörigen Prozesse, Systeme und Netzwerke sind wichtige Unternehmenswerte, sogenannte Assets. Informationssicherheit und Datenschutz sind daher für erfolgreiche Organisationen, für deren Profitabilität, Konkurrenzfähigkeit und die Einhaltung gesetzlicher Forderungen unbedingt erforderlich! Die Sicherheit von Informationen wird nicht nur durch vorsätzliche Handlungen bedroht (z. B. Computer-Viren, Abhören der Kommunikation, Diebstahl von Rechnern), wie die folgenden Beispiele zeigen:

- Durch höhere Gewalt (z. B. Feuer, Wasser, Sturm, Erdbeben) werden IT-Systeme in Mitleidenschaft gezogen oder der Zugang zum Rechenzentrum ist versperrt. IT-Systeme oder Dienste stehen damit nicht mehr wie gewünscht zur Verfügung.

- Nach einem missglückten Software-Update funktionieren Anwendungen nicht mehr oder Daten wurden unbemerkt verändert.

- Ein wichtiger Geschäftsprozess verzögert sich, weil die einzigen Mitarbeiter, die mit der Anwendungssoftware vertraut sind, erkrankt sind.

- Vertrauliche Informationen werden versehentlich von einem Mitarbeiter an Unbefugte weitergegeben, weil Dokumente oder Dateien nicht als „vertraulich“ gekennzeichnet waren.

Der Informationssicherheit kommt daher sowohl in privaten als auch in öffentlichen Bereichen eine immer größere Rolle zu. IT Sicherheit dient dazu, die bestehenden IT Risiken zu reduzieren oder gar zu eliminieren. Viele Informationsverarbeitende Systeme sind bezüglich Informationssicherheit und Datenschutz nicht komplett abzusichern (ein Restrisiko kann nie ausgeschlossen werden!). Sie lassen sich oft auch durch technische Maßnahmen der Informationssicherheit nicht ausreichend schützen. Hier helfen entsprechende Prozesse zur Verbesserung der Sicherheit von Informationen und des Datenschutzes, am besten verankert in einem Informationssicherheits-Managementsystem auf Basis der ISO 27001 bzw. weiteren informativen (nicht zertifizierbaren) Normen der ISO 27000- Normenfamilie(z.B. 27002 Leitfaden zur Implementierung der Sicherheitsmaßnahmen oder 27005 Leitfaden für einen IS-Risikomanagement Prozess).

Weitere Schutzziele und Sicherheitsanforderungen im Rahmen der Informationssicherheit

In der Informationssicherheit versteht man unter Schutzziele solche Aspekte, die es zu schützen gilt. Schutzziele sind also als Sicherheitsanforderungen zu verstehen. Neben den oben genannten primären Schutzzielen Vertraulichkeit, Integrität und Verfügbarkeit, gibt es weitere Schutzziele bzw. Eigenschaften, die ebenfalls Gegenstand der Informationssicherheit nach ISO 27001 sein können. Diese Schutzziele werden wir im Folgenden kurz erläutern.

Authentizität und Authentisierung

Unter diesem Schutzziel ist ein Nachweis der Identität oder auch der Authentizität der eigentlichen Daten zu verstehen. Ein Beispiel ist die Echtheit, Zuverlässigkeit und Glaubwürdigkeit einer Mitteilung. Der Nachweis der Identität soll gewährleisten, dass der Kommunikationspartner auch der ist, der er angibt zu sein. Hierfür soll eine Person einer anderen ihre Identität zweifelsfrei nachweisen. Die Authentizität von Daten beschreibt die Tatsache, dass erhaltene Daten auch von der tatsächlich authentisierten Instanz stammen. Die Authentizität wird dabei oft als übergeordnetes Schutzziel angesehen, denn ohne sie sind die anderen Schutzziele wertlos.

Nichtabstreibarkeit

Mit dem Schutzziel Nichtabstreitbarkeit wird ein Vorgang bezeichnet, mit dem der Eintritt eines Ereignisses zweifelsfrei belegt werden oder mit dem eine Kommunikation (Versand und Erhalt von Daten und Informationen) im Nachhinein nicht gegenüber Dritten abgestritten werden kann.

Verfügbarkeit

Unter dem Schutzziel Verfügbarkeit ist zu verstehen, dass Daten und IT Sicherheitssysteme dann autorisierten Personen zur Verfügung stehen, wenn diese benötigt werden. Ein Beispiel eines Angriffs auf die Verfügbarkeit stellt beispielsweise eine unbefugte Unterbrechung (z.B. Ausfall der Server oder der Kommunikation) dar.

Bei diesen Schutzzielen handelt es sich lediglich um eine Auswahl zahlreicher Ziele. Es wird dabei jeweils nur ein bestimmtes Teilgebiet der Informationssicherheit abgedeckt.

Ihre ISO 27001 Ausbildung

Alle Ausbildungsinfos zum direkten Download

Sie möchten sich im Bereich Managementsysteme ausbilden?

Wir haben zahlreiche Schulungen in unserem Ausbildungsprogramm – bspw. in den Bereichen Qualitätsmanagement, Automotive, Energie, Umwelt und viele mehr! Schauen Sie sich in unserem PDF-Katalog um und suchen Sie den für Sie passenden Fachbereich aus!

Dabei haben Sie bereits heute bei vielen Schulungen die Wahl zwischen: Präsenzschulung, E-Learning oder Hybrid Lehrgang!